Дан перевод Ч1 статьи «Did your WordPress site get hacked?» (Ваш WordPress сайт взломан?) рекомендованной для прочтения разработчиками WordPress.

Автор:Donncha О Caoimh | 8 июня 2008

Did your WordPress site get hacked Ч1

Помните, несколько недель назад был всеобщий шум о взломанных WordPress блогах? Помните, как всем было настоятельно рекомендовано обновить свои блоги. Вы обновились, не так ли? Нет? Неизбежно то, что Вы буде взломаны. Если вы еще не были взломаны, тем не менее, это всего лишь вопрос времени.

К сожалению, для некоторых, кто сделал обновление, было уже слишком поздно. Взломщикам, возможно, было известно о проблемах безопасности, прежде чем мы обновились, в результате чего и распространялся их веселый способ взлома блогов и сайтов с захватом имен пользователей и паролей, а также насаждением бэкдор скриптов для входа их снова в более поздний срок.

Вот как даже тщательно обновленные блоги были взломаны. Плохие парни опередили Вас.

На прошлой неделе взломщики активировались снова. Не было zero day WordPress эксплоита. Нет никаких доказательств для данной версии WordPress 2.5.1 уязвимостей для любого эксплоита в это время. Они используют старые эксплоиты снова и снова. На этот раз они переадресовывают ответы от Google на Ваш блог. Эти ответы вместо этого перенаправлены на Ваши anyresult.net и needs.info .

Если Вы были взломаны

- Обновитесь до последней версии WordPress.

- Убедитесь, что нет никаких бэкдоров или вредоносных кодов, оставшихся в Вашей системе. Это будет в виде скриптов, оставленных злоумышленником, или модификации существующих файлов. Проверьте ваши файлы темы тоже.

- Меняйте пароли после обновления и убедитесь, что злоумышленник не создал еще одного пользователя.

- Измените WP-config.php и создайте определение или измените секретный ключ. Это должно выглядеть так, но не используйте тот же ключ или он не будет большим секретом, не так ли?

Скрытый код

Плохие парни используют несколько способов, чтобы скрыть свои хаки:

Самый простой способ — скрыть свой ??код в Ваших скриптах. Если ваш блог и каталог файлов перезаписываемых на веб-сервере, то злоумышленник имеет полную свободу, чтобы вставить свой код, где бы он ни захотел. wp-blog-header.php может быть одним из мест. Файлы темы — другим. При обновлении WordPress файлы темы не будут перезаписаны, поэтому убедитесь, что Вы дважды проверили эти файлы на любой странный код, использующий Eval () команды или base64_decode () . Вот фрагмент кода, взятые здесь: <? PHP Другой хак добавляет различные коды в Ваши PHP файлы. Ищите k1b0rg или keymachine.de в Ваших скриптах и удаляйте вредоносный код, если найдете.

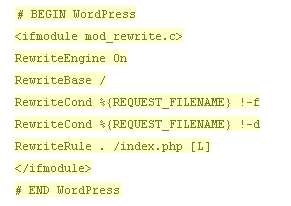

Проверьте .htaccess файл в корневом каталоге Вашего блога. Если Вы никогда не редактировали его, он будет должен выглядеть следующим образом:

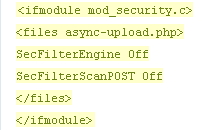

Этот файл может иметь этот кусок кода, который тоже связан с загрузчиком:

- Они также загружают PHP код, замаскированный под файлы JPEG в вашей папке загрузки и добавляют эти файлы в плагины из списка активированных. Это усложняет их поиск, но не является невозможным:

- Откройте PHPMyAdmin и перейдите к таблице options Вашего блога и найдите active_plugins запись.

- Изменить эту запись. Это длинная линия. Просмотрите это, и Вы увидите запись, которая выглядит как ../uploads/2008/05/04/jhjyahjhnjnva.jpg . Удалите этот текст, и убедитесь, что вы удаляете упорядоченный массив информации для того массива записи. Если это за пределами Ваших возможностей, то просто удалите active_plugins запись и активировать все плагины снова.

- Проверьте папку загрузки на наличие этого JPG-файла и удалите его.

- Это видео Youtube показывает, как сделать это. Я не думаю, что есть любая насущная необходимость удалить rss_* отчет базы данных, но не помешает это сделать.

Продолжение следует

Примечание: данная статья полезна хотя бы тем, что показывает, как выглядит незараженный .htaccess файл. Такие файлы зачастую не показываются файловыми менеджерами хостинга, но их всегда можно посмотреть с помощью FTP клиента. Если файловый монитор типа WordPress File Monitor Plus показывает изменения в этом файле, то стоит его сравнить с приведенным. Если есть отличия, то нужно проконсультироваться с тех. поддержкой хостинга на предмет наличия опасностей в этом файле (некоторые плагины также могут изменять этот файл).

Точно сказано про взломанный сайт!

Надо обязательно взять на заметку, чтобы лишний раз перестраховаться.

К сожалению, Петр, я ничего не смыслю в Apple.

Плохие парни начинают доставать Apple software. Нужны системы распознавания злоумышленников

Спасибо за подробные рекомендации в ситуации взлома.

Хорошая информация, прочитала и вникла в написанное, я установила плагин Login LockDown

Екатерина, а что это за плагин? что он делает?

Спасибо за предупреждение. Я очень мало что поняла, но постараюсь сделать , что могу.

Предпочитаю его аналог Limit login Attempts

Полезные и актуальные рекомендации для меня

Спасибо за ценные советы по взлманным сайтам

проверила обновления на своем сайте, все в порядке, теперь точно не буду откладывать обновления, это важно!

Я думаю соревнование с злоумышленниками бесконечное. В этом есть много полезного. Создаются дополнительные рабочие места, обеспечивается занятость.

В один прекрасный момент толстосумам это надоест и они обеспечат должным финансированием системы распознавания злоумышленников

Я для защиты применяю плагин, ограничивающий попытки авторизации.

Это меня напугает не знала, что были взломы. Надо все проверить

Если честно, для меня это темный лес. Я бы с удовольствием обратилась к профессионалу, чтобы он посмотрел.

Спасибо за предупреждение.

жму кнопки

Нужный плагин

Системы обнаружения вторжений широко используются

Я по Вашим рекомендациям все сделала, теперь каждый день делаю копию сайта, спасибо!

Он ограничивает число попыток входа в админку. Очень полезный плагин. Нужно ставить независимо от версии. Пора уже обновиться до 3.3.2 🙂

Искандер, а что делает плагин Limit login Attempts? Я не все поняла, нужно время, чтобы разобраться и сделать, а уже вся иззевалась.ДЛя версии 3.3.1 тоже опасно?

Неспециалисту достаточно сложно разобраться во всех этих кодах. Но за напоминание про обновление — огромное мерси 🙂

Кстати, реально от вас помощь получить в связи с переносом веб сайта на другой хостинг, в админку не могу зайти теперь…

Можно попытаться откатиться на тот день, когда Вы могли заходить в админку. А переносу на другой хостинг с удовольствием поиогает тех. поддержка хостинга, куда Вы собираетесь перейти

Надо своевременно делать обновления WordPress и регулярно резервные копии сайта.